|

|

|

说明:双击或选中下面任意单词,将显示该词的音标、读音、翻译等;选中中文或多个词,将显示翻译。

|

|

|

1) network attack path

网络攻击路径

1.

To analyze the network vulnerability, based on the existing study, we build a network security analysis model and propose a optimized, reversed, breadth-first algorithm to generate network attack paths, and implement an attack paths generation system.

针对大量网络弱点的分析,在已有研究的基础上建立一个安全分析模型,并提出优化的、逆向的广度优先搜索算法生成网络攻击路径,实现网络攻击路径生成的原型系统,实验证明,该系统能够在多项式时间内完成攻击路径的生成。

2) attack path

攻击路径

1.

In order for cruise missile to attack effectively the target of enemy many times,the key of selecting attack path is to seek a group of potimized path but not one optimum path(if it exists),which can meet both the performance index and operational requirements.

为保证对敌方目标实施多次有效攻击,巡航导弹攻击路径选择的关键在于寻找一组优化路径而不是一条优化路径(如果存在),既满足性能指标要求,又满足作战应用要求。

2.

An infiltration model-based attack path analysis method was proposed which can simulate network security state changes and give out attack paths that may lead to certain attack goals.

基于渗透模型的网络攻击路径挖掘方法,通过匹配知识库定义的基本渗透过程,模拟攻击过程中网络安全状态变迁,挖掘可能达到特定攻击目标的攻击路径。

3.

Experiments show that using this method to analyze business effect based on attack path is of certain accuracy.

介绍了利用攻击路径来分析网络安全的基本方法,给出了攻击路径的生成算法,结合信息载体和信息2个层次的复杂系统性理论来分析攻击行为对业务造成的影响。

3) attack graph

攻击路径

1.

The paper begins with an analysis in vulnerability risk evaluation,including its theory,attack graph and specialty of vulnerability.

论文从漏洞评估的原理、攻击路径及漏洞本身,提出一种基于攻击路径的漏洞风险评估模型。

4) network attack

网络攻击

1.

Design and realization of network attack intelligent decision support system;

网络攻击智能决策支持系统的设计与实现

2.

Extraction and Library Construction of Network Attack Character;

网络攻击特征提取和建库

5) network attacks

网络攻击

1.

A structural approach to modeling network attacks;

一种结构化的网络攻击建模方法

2.

Application of HMM to detecting sophisticated network attacks.;

HMM模型在检测复杂网络攻击中的应用

3.

Nowadays, network attacks emerges one after another incessantly.

伴随网络攻击事件的层出不穷,如何有效防范各类网络攻击、加强网络安全保障是网络安全技术的主要内容。

6) attack

[英][ə'tæk] [美][ə'tæk]

网络攻击

1.

The buffer overflow attack has become one of the most common computer verus and dangerous.

缓冲区溢出攻击是各种网络攻击方法中较普遍且危害较严重的一种,从缓冲区溢出攻击的基本原理出发,对缓冲区溢出的主要攻击机制、攻击过程,作了概要介绍与总结,介绍了几种常见的溢出漏洞以及其在RPC接口中的表现,提出了RPC接口的缓冲区溢出漏洞解决方法。

2.

The principle of attack defense realized in a firewall embedded in Linux kernel has been discussed.

讨论了一种在Linux操作系统内核防火墙的攻击防御机制,提出了检测网络攻击的机制和总体架构。

3.

Forever, many hackers attack means, such as phishing and SQL injection attacks, start from the identity authentication.

目前的很多黑客攻击手段,如钓鱼攻击、SQL注入攻击等各种网络攻击方式都是由身份认证开始的。

补充资料:Pro/ENGINEER中复杂几何路径的数组阵列

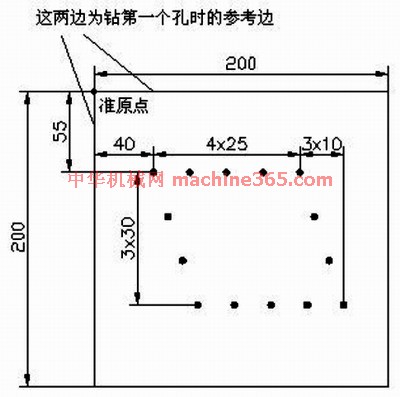

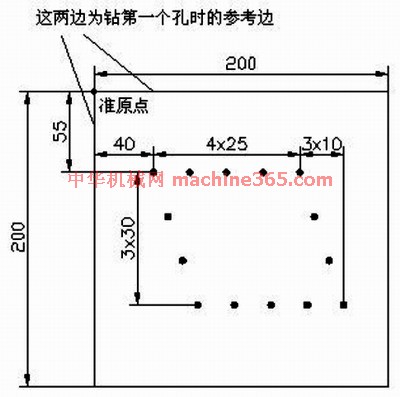

1 引言 Pro/ENGINEER是目前应用非常广泛的CAD/CAM软件,其功能非常强大。在Pro/ENGINEER中进行特征复制时, PATTERN(数组阵列)可以一次建立多个相同的特征,比COPY(复制)省时省力。 在实际应用中,阵列的几何路径有规则的(如直线形、圆形等),也有不规则的(如平行四边形、椭圆形等)。对于规则路径,其生成较简单,如圆形路径,选取一周向驱动尺寸,输入阵列的增量与个数即可。下面以在基座上钻孔为例,介绍不规则几何路径的数组阵列。 2 设计实例 首先,生成基座(如图1黑点表示孔的圆心位),其中心点位于Pro/ENGINEER中坐标系的原点,再钻出左上角的第一个孔(以基座的两条边为参考边,这两条边的交点为准原点)。然后进行数组阵列,产生其余的孔,依次选择“Pattern→General→Table”。

图1 黑点表示孔的圆心位 2.1 步骤一 选择图1中的尺寸“40,55”作为“表格驱动阵列的驱动尺寸”,然后选“Done”。 2.2 步骤二 选择“Add”,进行表的添加(输入一个表名如A),接着打开一个窗口,其中已有的文字均为注释语句,最后一行为: idx d4(40.0) d3(55.0) 其中,idx表示这一列填的是序号,从1开始;d后的数字以实际操作中产生的为准,括号内数值为步骤1中所选驱动尺寸的值,可以看出该值的显示顺序与尺寸的选择顺序是对应的。 2.3 步骤三 进行表的录入,依次填入:

1 65 55

2 90 55

3 115 55

4 140 55

5 50 85

6 60 115

7 70 145

8 95 145

9 120 145

10 145 145

11 170 145

12 150 85

13 160 115 其中1~4为上部右边的4个孔,5~7为左边3个孔,8~11为下部右边4个孔,12~13为右边剩余2个孔。 2.4 步骤四 首先点击“File→Save”,并且进行保存。然后点击“File→Exit”,退出程序。之后执行“Done”即可进行阵列,如图2所示。

说明:补充资料仅用于学习参考,请勿用于其它任何用途。

参考词条

|