|

|

|

说明:双击或选中下面任意单词,将显示该词的音标、读音、翻译等;选中中文或多个词,将显示翻译。

|

|

|

1) malwares

恶性软件

1.

The network and computer systems are confronted to daily attacks by malwares.

在网络时代 ,我们每天都在受到恶性软件的威胁。

2) malicious software

恶意软件

1.

A detection method via hooked system service dispatch table (SSDT) is used to detect hidden process in order to overcome the hidden process technology which is used by malicious software to avoid anti-malicious software detecting.

针对恶意软件躲避反恶意软件检测的进程隐藏技术,提出一种基于挂接系统服务调度表的进程检测方法,实现对隐藏进程的有效检测。

2.

This paper analyzes the frangibility of Internet itself, expounds the disordering of the network competition environment, and discusses the spreading of the malicious software and some countermeasures for checking the malicious software.

分析了Internet自身的脆弱性,阐述了网络竞争环境无序化,论述了恶意软件的传播及遏止对策。

3.

The FMEA thought is applied to the software malicious detection,a theory and a protocol of detecting the target software are brought forward and a project is designed carefully in allusion to the malicious software characteristics,especially in the action characteristic after the target software running.

将FMEA的思想应用到软件恶意性检查之中,针对恶意软件的特点,提出了软件恶意性检测系统的协议及理论,详细设计了软件恶意性检测系统的方案,着重在软件的行为特征检测方面进行了剖析。

3) malware

恶意软件

1.

Now,Internet Explorer is the most popular client software which malwares often use.

该系统将蜜罐与爬虫相结合,通过设计一个网络爬虫来获取url数据源,利用蜜罐内的客户段引擎自动化启动Internet Explorer浏览网页,并监控通过浏览恶意网页下载的恶意软件。

2.

First, a great deal bots were collected through an automated malware collector and sample exchanging with AV vendors, then they were analyzed to extract all necessary information to connect into the control channel of botnets, with these information, an a.

本文介绍了发现和跟踪大量僵尸网络的方法,即通过恶意软件收集器及样本交换等途径收集大量僵尸程序(Bot),并通过对僵尸程序的分析获取进入僵尸网络控制信道的必需信息,然后使用自动化僵尸网络控制服务器所属国查询以及规模查询工具得出该僵尸网络的基本信息,最后使用IRC客户端软件对IRC僵尸网络进行全面跟踪。

4) badware

恶意软件

1.

Seeing that the badware is ravaging the Internet nowadays,this paper focuses on the condition of the legal regulation of the badware from several aspects,such as criminal law,civil law,law on the protection of customers rights and interests,law on combating unfair competition,regulations for Internet,and so on.

鉴于互联网络中恶意软件日益猖獗的情况,着重从刑法、民法、消费者权益保护法、反不正当竞争法以及互联网相关法规等几方面,评析了我国恶意软件的法律规制现状,并提出了广泛参与国际合作、加强基础性立法及修订现有法律法规等建议,较深入地探讨了我国恶意软件法律规制的若干重要问题。

5) Anti-malicious software

反恶意软件

6) Pernicious case;(criminal)case of disastrous consequences;felony

恶性案件

补充资料:利用UG软件后置处理由MAX-5软件生成的刀位文件

MAX-5是叶轮专用的编程软件,UG则是在国内应用较广的CAD/CAM系统。MAX-5后置处理的通用性较差,而UG则具有灵活的后置处理功能,本文作者将二者巧妙地结合在了一起,不仅实现了二者的优势互补,而且为成功解决生产中遇到的实际问题开拓了思路。

一、前言

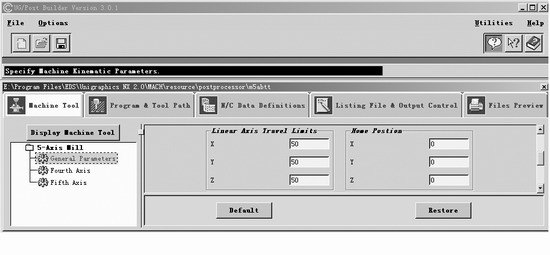

对于直纹面叶轮的5轴铣削加工,熟悉的人都清楚叶轮专用编程软件MAX-5有着明显的优势。该软件加工轨迹的定义方式丰富、刀具选择面广,加工效果非常好。但由于是专用软件,它的后置处理程序是由软件公司根据实际机床结构编写的,不具有通用性和可编辑性。实际的工作中,我们可能会碰到各种不同运动关系和结构的机床,是否可以提取MAX-5生成的刀位文件而通过其他的软件去实现灵活后置呢?如果这样的方式能够实现,将带给我们极大的方便,同时也增强了MAX-5软件的适应性。 UG是一款高端的一体化软件,其CAM功能中的可变轴铣削方式就能够实现多轴加工。同时该软件还有一个很大的好处,它对自身的刀位文件可以灵活地后置,通过用户定义的后置处理程序就可生成实际机床所需的代码文件。由此,我们尝试通过UG软件去后置MAX-5软件生成的刀位文件,并成功地在双旋转工作台5轴机床上得以实现。本文就该方式的具体实现过程介绍如下。 二、UG软件多轴加工后置处理程序的用户自定义 UG软件中的Post-Builder是提供给用户定制后置处理程序的功能模块。该模块如图1所示,不仅可以对程序结构和代码进行定义,同时也可以对机床的运动关系进行定义,这就为我们创造了条件。在这里,考虑多轴加工的后置,我们主要介绍定义机床的运动关系部分,其余的不作叙述。

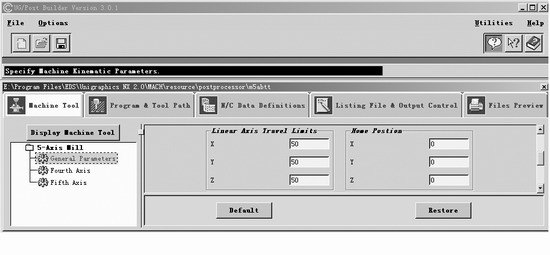

图1 UG的Post-Builder功能模块 先探讨一下UG软件提供的机床定义功能。如图2所示,在Create New Post Processor界面里,机床的定义包括了所有的5轴运动关系,这里需要定义与实际相符的机床运动关系,在本文中定义为5-Axis with Dual Rotary Tables方式,然后明确其他选项,进入后续的定置。在5—Axis Mill的定义中 ,有General Parameters 、Fourth Axis、Fifth Axis共三个部分需要定义,可参照UG的培训教程,这里不作详述。如图3所示,值得注意的是各旋转轴同机床零点之间的相互几何关系和各旋转轴的旋转角度偏移定义,对于后置处理的正确性影响较大。

说明:补充资料仅用于学习参考,请勿用于其它任何用途。

参考词条

|